Cybersécurité : les différentes techniques de piratage et d’arnaques

- 5mn

Qui dit piratage dit tentative de dérober des données personnelles, bancaires ou autres, afin de réaliser des opérations frauduleuses ou d’envoyer des demandes de rançons pour les récupérer. Cela peut sembler effrayant, mais avec quelques précautions simples, la très grande majorité peut être évitée.

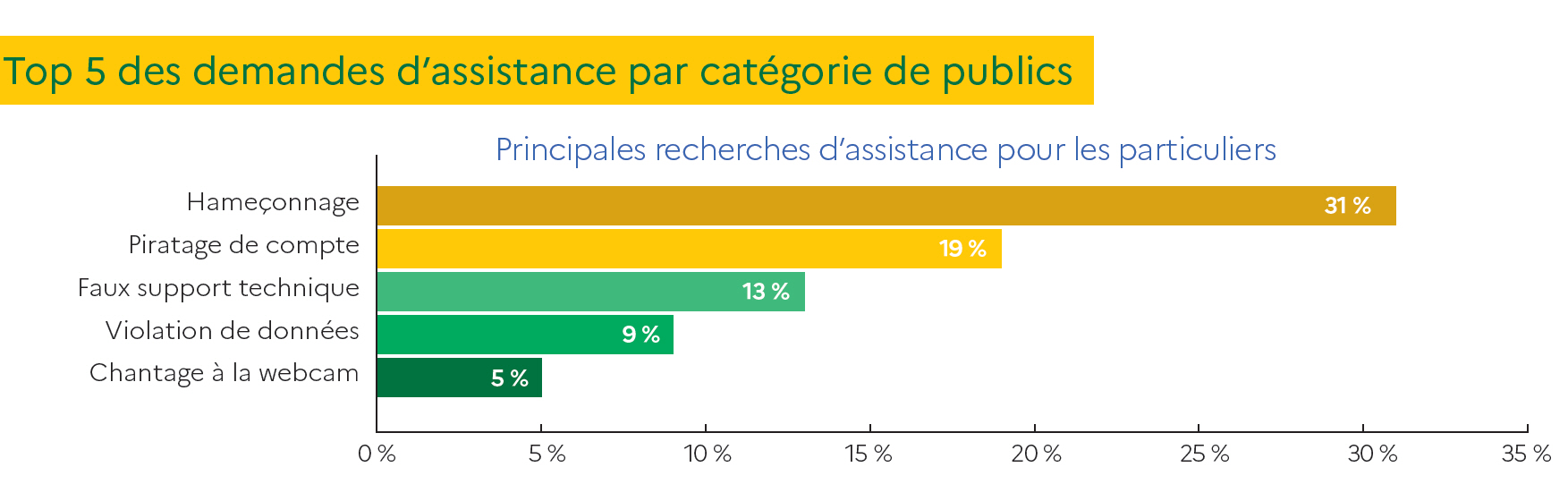

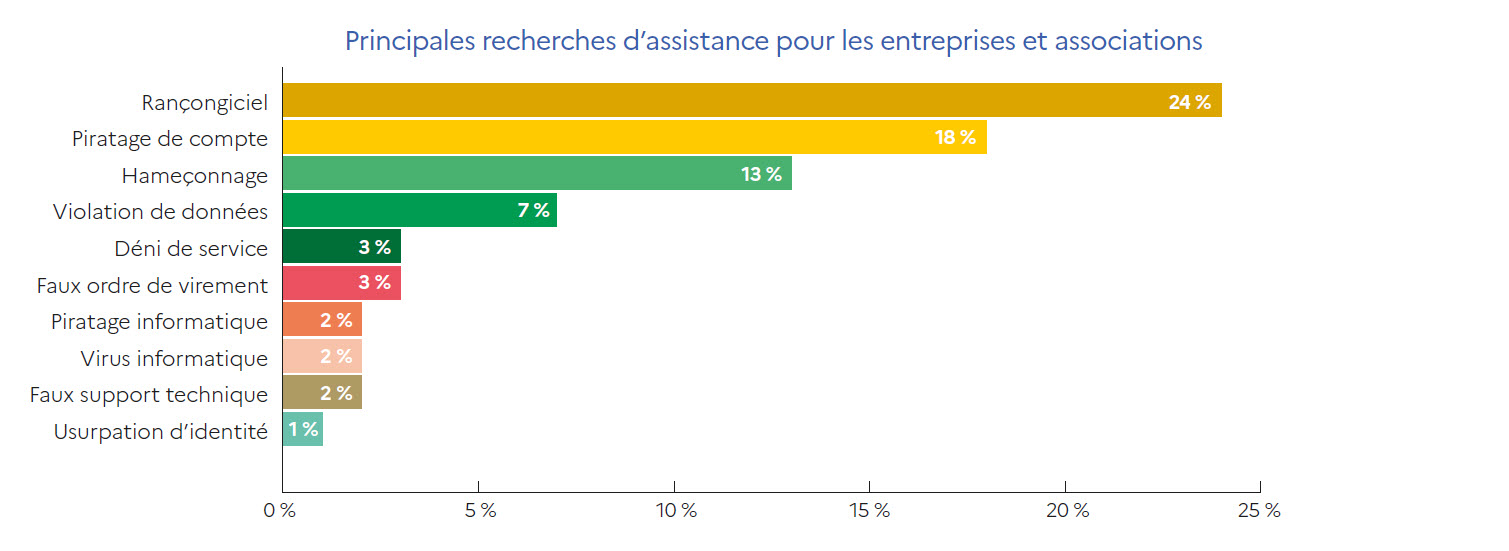

La plateforme gouvernementale Cybermalveillance, qui accompagne les victimes et mène des actions de prévention, a reçu en 2021 plus de 173 000 demandes d’assistance. L’organisation a dévoilé dans son rapport 2021 les principales techniques de piratage et arnaques utilisées. Les menaces ne sont pas les mêmes chez les particuliers et les entreprises, comme le montre ce récapitulatif des demandes d’aides reçues par la plateforme.

Source images : Rapport d’activité 2021 Cybermalveillance.gouv.fr

On vous détaille les principales menaces, et les bons réflexes à avoir pour s’en protéger.

Le phishing et le smishing

Cette technique d’arnaque consiste à vous demander vos données personnelles par e-mail ou SMS (smishing), parfois même par téléphone, en se faisant passer pour un membre de votre famille, une banque ou un établissement public. On vous invite à renseigner vos données bancaires pour débloquer une opération bancaire, gagner un smartphone ou vérifier la sécurité de votre compte. Une fois vos données enregistrées, les pirates les utilisent pour réaliser des opérations bancaires frauduleuses ou usurper votre identité. Vous vous apprêtez à cliquer ? Gardez à l’esprit qu’aucun site fiable ne nous demandera vos données bancaires ou mot de passe par e-mail ou téléphone.

Source image UFR EILA – Un exemple de mail de phishing prétendument envoyé par les impôts.

Le virus

Lorsque vous téléchargez un logiciel exécutable, c’est-à-dire qui vous demande d’installer des éléments sur votre ordinateur pour fonctionner, ou que vous ouvrez une pièce jointe d’origine inconnue, un virus peut s’installer sur votre terminal (ordinateur, tablette ou mobile) à votre insu. Une fois installé, ce virus enregistre les données de votre ordinateur et les transmet au pirate qui vous l’a envoyé. Le meilleur moyen de vous protéger reste d’installer un antivirus, que vous gardez à jour, et de ne jamais connecter de clé USB de provenance inconnue.

Pour vous donner une idée, en 2021 les tentatives d’attaques par le biais de malwares sur les téléphones portables ont augmenté de 500 % à travers l’Europe.

Le piratage de compte

En 2021, on a pu observer une augmentation de 139% des piratages de comptes avec les messageries de plus en plus ciblées.

Un pirate prend le contrôle de votre messagerie, de votre compte sur un réseau social, modifie le mot de passe pour que vous ne puissiez plus y accéder, et s’en sert pour envoyer des messages contenant des contenus malveillants à vos contacts.

Pour limiter les risques, changez régulièrement de mot de passe, et choisissez-en un solide, mixant lettres, chiffres, caractères spéciaux, majuscules et minuscules. N’utilisez pas le même mot de passe plusieurs fois !

Le rançongiciel (ou ransomware)

Un programme malveillant vous est envoyé via une pièce jointe ou un lien cliquable d’origine inconnue. Il installe un fichier sur votre terminal qui crypte vos données et vous empêche d’y accéder. Vous recevez ensuite une demande de rançon pour recevoir la clé de déblocage. Limitez les risques en sauvegardant régulièrement vos données sur un disque dur externe ou cloud.

Source image : Ministère de l’Intérieur

Les copies frauduleuses de site Internet

Développés par des pirates, ces faux sites Internet ressemblent à s’y méprendre à des sites familiers et connus pour leur fiabilité. Ils vous invitent à commander en ligne sur une interface piégée qui enregistre vos coordonnées bancaires. Vérifiez toujours avant de régler un achat en ligne la présence d’un cadenas et des lettres https dans la barre d’URL.

Les faux réseaux Wi-Fi

Si votre terminal est connecté à un réseau corrompu, par exemple dans un lieu public, le pirate l’utilise pour pénétrer et dérober vos données. Lorsque vous vous connectez dans un lieu public, vérifiez la fiabilité du réseau en demandant confirmation du nom à un responsable du lieu. Ne vous connectez jamais à des sites sensibles depuis un Wi-Fi public, où vos données peuvent être interceptées.

L’arnaque au faux support technique

Cette technique fait des ravages chez les particuliers. Lors d’une navigation sur Internet ou après avoir cliqué sur un lien malveillant, une fenêtre apparaît et bloque votre écran. Elle demande de rappeler d’urgence un numéro de support technique sous peine de perdre l’accès à vos informations ou l’usage de votre matériel. Une fois contacté, le pseudo service technique vous demande d’accéder à distance à votre terminal, et facture un faux dépannage tout en faisant acheter des logiciels inutiles, voire dangereux. Pour l’éviter, ne cliquez que sur des liens dont la provenance est sûre, et contactez Cybermalveillance.gouv.fr si vous êtes confronté à cette situation.

Le chantage à la webcam

Moins courante que les années précédentes, cette arnaque reste présente et représente alors 5% des demandes d’assistance en 2021. La victime est contactée par un pseudo pirate, prétendant avoir pris le contrôle de son ordinateur et l’avoir filmée alors qu’elle visitait des sites pornographiques, ou dans des situations intimes. L’escroc menace de divulguer les images si la victime ne paie pas de rançon. En réalité, aucun piratage n’a été avéré, et rien ne s’est passé chez ceux qui n’ont pas payé : cette technique joue sur la peur des victimes.

👉 À lire aussi : 8 bons réflexes pour protéger ses données personnelles